sécurité des chantiers connectés : Guide et Plan de réponse à incident cyber 2026

sécurité des chantiers connectés : Introduction & Paysage Stratégique 2026

La sécurité des chantiers connectés est devenue en 2026 un pilier non-négociable de la gestion de projet en génie civil, au même titre que la sécurité physique. L’ère du chantier 4.0, caractérisée par une interconnexion massive des systèmes (IoT, BIM, drones, SCADA), a transformé nos sites en écosystèmes cyber-physiques complexes. Cette digitalisation, bien que source de gains de productivité considérables, expose les opérations à une surface d’attaque sans précédent. Une cyber-attaque n’est plus un simple risque informatique ; elle représente une menace directe pour l’intégrité structurelle des ouvrages, la sécurité des personnes et la viabilité financière des projets.

Le contexte réglementaire, avec les évolutions de la RE2020 vers des seuils 2026 encore plus stricts, impose une gestion data-driven de la performance énergétique et de l’empreinte carbone. La fiabilité des données collectées par les capteurs et centralisées dans le jumeau numérique (Digital Twin) est donc cruciale. La corruption de ces données peut non seulement fausser les analyses de cycle de vie (ACV) mais aussi compromettre la Conformité Permis de Construire : Guide Ultime 2026. Un plan de réponse à incident cyber n’est plus une option, mais une composante essentielle du management des risques, garantissant la résilience opérationnelle et la pérennité de nos constructions.

Ce guide a pour vocation de fournir aux ingénieurs, directeurs de travaux et bureaux d’études un kit de survie technique, pragmatique et aligné sur les réalités de 2026. Nous aborderons les protocoles de réponse non pas sous un angle IT générique, mais en les ancrant dans les principes physiques et mécaniques du génie civil. L’objectif est de quantifier l’impact d’une compromission numérique sur la matière et la structure, et de définir des contre-mesures d’ingénieur pour sécuriser le chantier moderne. Il s’agit de passer d’une posture réactive à une stratégie proactive de cyber-résilience.

sécurité des chantiers connectés : Plongée Technique Approfondie & Principes d’Ingénierie

La menace cyber dans le BTP transcende la simple perte de données. Elle s’ancre dans la physique des matériaux et la mécanique des structures. Une attaque réussie peut invalider l’ensemble des hypothèses de calcul et compromettre la stabilité d’un ouvrage à son État Limite Ultime (ELU). Comprendre cette chaîne de conséquences est fondamental pour construire une défense efficace.

L’Intégrité des Données Structurales : Le Premier Rempart de la Sécurité des Chantiers Connectés

Le modèle BIM, souvent géré via des plateformes comme Apprenez Revit : Formation complète en architecture 3D ou Tekla, est la source unique de vérité (Single Source of Truth). Il contient les spécifications géométriques, les propriétés des matériaux et les assemblages. Une altération malveillante, même minime, de ce modèle peut avoir des conséquences catastrophiques. Par exemple, la modification de la nuance d’acier (ex: passer d’un S355 à un S235) dans le modèle BIM affecte directement sa limite d’élasticité (fy), passant de 355 MPa à 235 MPa. Si cette altération n’est pas détectée, les calculs de résistance des sections seront erronés, menant à un sous-dimensionnement critique.

Le workflow de l’Ingénieur en Structure : Rôle, Missions, Formation et Débouchés en 2025 repose sur l’intégrité absolue de ces données d’entrée. La validation de la résistance d’une section fléchie en béton armé, par exemple, dépend de la position de l’axe neutre (y), elle-même fonction des résistances caractéristiques du béton (fck) et de l’acier (fyk). Une attaque visant à modifier ces valeurs dans une Feuille de calcul des fondations partagée peut rendre caduque toute la note de calcul.

Analyse Physique des Risques Cyber : De la Donnée à la Défaillance Structurale

Pour un ingénieur, un risque doit être quantifiable. Analysons trois scénarios concrets liant une cyber-attaque à une défaillance physique.

Scénario 1 : Manipulation des Données de Charge.

Un attaquant accède au fichier de Calcul besoins eau potable : Feuille de calcul des besoins en eau potable : Modèle Prêt à Télécharger (Update 2026) ou à la feuille de calcul de descente de charges et réduit de 20% les charges d’exploitation (Qk) d’un plancher. Le calcul de la charge à l’ELU, basé sur la combinaison `1.35G + 1.5Q`, sera faussé. Si la charge réelle est de 5 kN/m², le calcul se basera sur 4 kN/m². Le moment fléchissant appliqué sera sous-estimé, conduisant à un ferraillage insuffisant. La structure, bien que validée numériquement, ne possédera pas le coefficient de sécurité requis par l’Eurocode 2 et risquera la ruine sous charge d’exploitation maximale.

Scénario 2 : Corruption des Spécifications Matériaux.

Une attaque vise la base de données du fournisseur de béton prêt à l’emploi. La formulation d’un Dosage béton 350 kg avec mélange sable et gravier pour une classe de résistance C30/37 (fck = 30 MPa) est modifiée, réduisant la quantité de ciment. Le béton livré sur site, bien que correspondant au bon de commande digital, aura une résistance réelle de seulement 20 MPa (C20/25). Sans essais de compression systématiques sur éprouvettes, cette non-conformité critique peut passer inaperçue, menant à des risques de poinçonnement, de cisaillement ou d’écrasement du béton bien en deçà des charges de service.

Scénario 3 : Attaque sur les Systèmes de Contrôle Opérationnel (OT/SCADA).

Les engins de chantier modernes, comme les grues Liebherr ou les pelles Caterpillar, sont pilotés par des automates programmables (PLC). Une attaque sur le réseau OT du chantier peut prendre le contrôle d’une grue à tour. Un arrêt brutal d’un mouvement de levage ou de rotation induit des efforts dynamiques (coups de fouet) non prévus dans les calculs de stabilité au vent ou de résistance du mât. Ces pics de contrainte peuvent dépasser la limite d’élasticité de l’acier et provoquer le flambement d’un élément de la structure de la grue, avec des conséquences dramatiques.

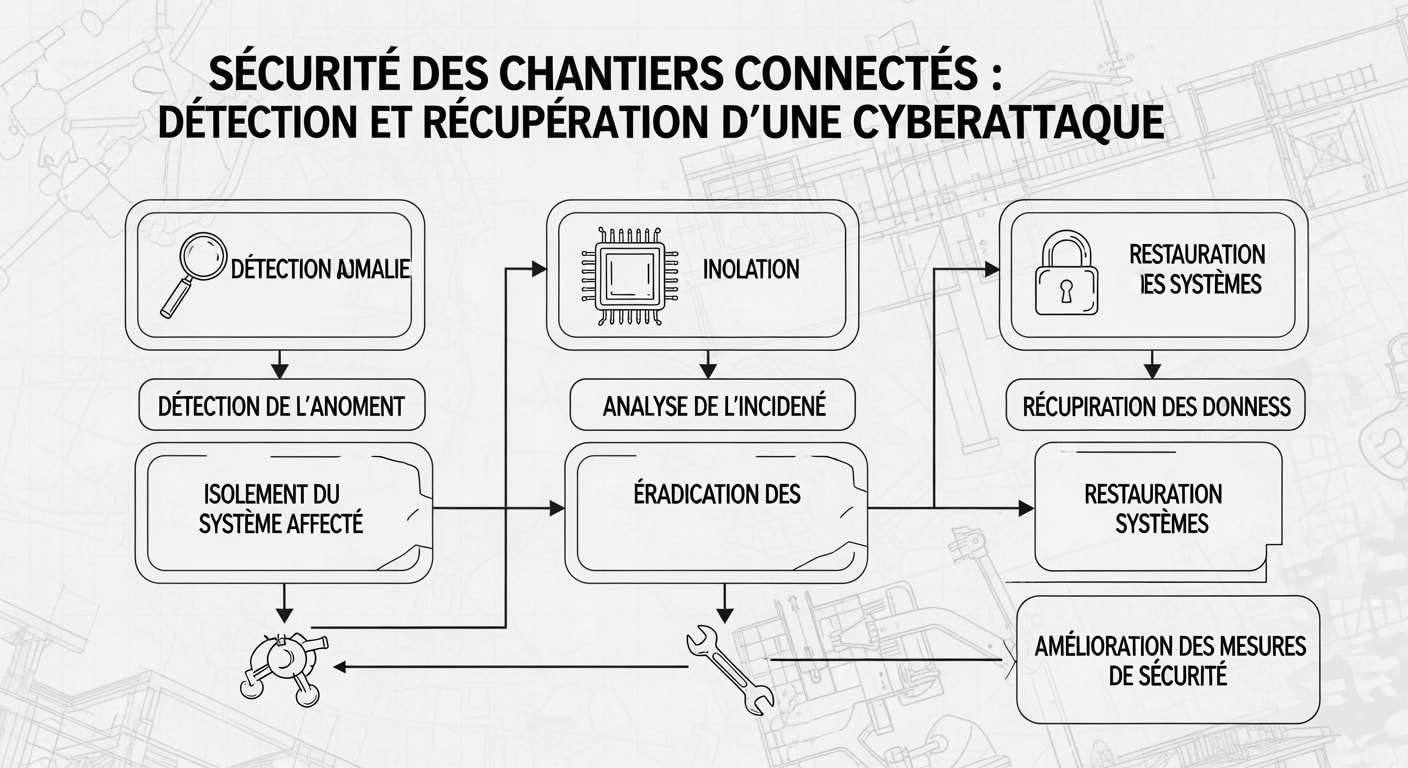

Workflow de Réponse pour l’Ingénieur Travaux et le Bureau d’Études

Face à un incident avéré ou suspecté, la réactivité et la méthode sont primordiales. Le plan de réponse doit être intégré au Suivi Chantier : Méthodologie Complète pour l’Ingénieur (OPC) (Guide 2026).

1. Phase 1 : Confinement (0-1h)

- Action immédiate : Isoler les systèmes affectés du réseau (engins, serveurs BIM, capteurs IoT). Déconnecter physiquement si nécessaire.

- Notification : Activer la cellule de crise (Directeur de travaux, Responsable QSE, DSI, Ingénieur cybersécurité BTP : Guide Expert (2026)).

- Stop Travaux : Ordonner l’arrêt immédiat de toutes les opérations dépendant des données ou systèmes potentiellement compromis. Documenter via un PV Suspension Travaux : Procès-Verbal de Suspension des Travaux : Modèle Gratuit (2026).

2. Phase 2 : Investigation & Évaluation (1-24h)

- Analyse Forensique : L’équipe IT/cyber identifie la nature de l’attaque (ransomware, altération de données, etc.) et son périmètre.

- Évaluation d’Impact Ingénierie : Le Bureau d’Études identifie TOUS les livrables (plans, notes de calcul, modèles) et processus physiques (coulage, levage) qui ont pu être affectés.

- Restauration Sécurisée : Restaurer la dernière version saine et validée des données (ex: modèle BIM) depuis une sauvegarde immuable (offline/WORM).

3. Phase 3 : Remédiation & Vérification (24-72h)

- Recalculs Ciblés : L’ingénieur structure relance les calculs de vérification sur les éléments jugés critiques (poutres maîtresses, poteaux, fondations) en utilisant les données restaurées. Utiliser un Logiciel de Calcul de Structure : Le Guide Complet des Meilleurs Outils (2026) indépendant si possible.

- Contrôles Physiques : Si une non-conformité est suspectée sur l’existant (ex: résistance béton), programmer des essais non destructifs (scléromètre) ou destructifs (carottage).

- Validation Croisée : Comparer les plans d’exécution issus du modèle restauré avec les derniers plans papier validés avant l’incident.

4. Phase 4 : Reprise et Leçons Apprises (>72h)

- Autorisation de Reprise : Une fois l’intégrité des données et la conformité de l’existant confirmées, émettre un Procès-Verbal de Reprise des Travaux : Modèle et Enjeux Juridiques (2026).

- Rapport d’Incident : Documenter l’incident, les actions menées et les impacts (coûts, délais) dans un rapport technique. Mettre à jour le plan de réponse.

sécurité des chantiers connectés : Innovation & Benchmarking de Solutions Clés

La protection des chantiers connectés ne repose pas sur un seul outil, mais sur une architecture de défense en profondeur. En 2026, trois catégories de solutions se distinguent par leur pertinence pour le secteur du BTP.

1. Plateformes de Sécurité Unifiées (Palo Alto Networks / Fortinet)

Les leaders comme Palo Alto Networks et Fortinet proposent des plateformes intégrées qui couvrent le réseau (NGFW), les terminaux (EDR/XDR) et le cloud. Leur force réside dans la corrélation des événements à travers ces différents silos.

- The 2026 Edge : Leur roadmap se concentre sur l’intégration via API avec les environnements CDE (Common Data Environment) comme Autodesk Construction Cloud ou Trimble Connect. Cela permet de surveiller les flux de données BIM en temps réel, de détecter des modifications de fichiers anormales ou des accès non autorisés au modèle central. L’IA intégrée peut profiler le comportement « normal » d’un projet et alerter sur les déviations, comme la modification d’un paramètre structurel critique en dehors des heures de travail du bureau d’études.

- Productivity & ROI : Le ROI se mesure par la réduction du risque d’arrêt de chantier. Un seul jour d’arrêt sur un projet majeur peut coûter plusieurs centaines de milliers d’euros. En prévenant un incident, ces plateformes offrent un retour sur investissement quasi immédiat. Elles simplifient également la conformité aux normes ISO 27001, souvent exigée par les maîtres d’ouvrage.

2. Solutions de Sécurité des Technologies Opérationnelles (OT Security)

Des acteurs spécialisés comme Claroty, Dragos ou Nozomi Networks se concentrent sur la protection des systèmes industriels (SCADA, PLC) qui pilotent les équipements lourds. Ils sont indispensables pour adresser la sécurité des chantiers connectés au niveau physique.

- The 2026 Edge : L’innovation clé est la « découverte passive d’actifs ». Ces solutions écoutent le trafic réseau pour cartographier tous les équipements connectés (grues mobiles, pompes à béton, systèmes de ventilation) et identifier leurs vulnérabilités sans jamais interférer avec leur fonctionnement. Elles comprennent les protocoles propriétaires (ex: CAN bus pour les engins Volvo CE) et peuvent détecter des commandes anormales (ex: une instruction de surcharge pour une grue Potain).

- Productivity & ROI : L’impact est direct sur la sécurité physique et la prévention des accidents matériels coûteux. Le ROI se calcule en évitant des pannes d’équipement, des accidents du travail liés à un dysfonctionnement machine, et en réduisant les primes d’assurance responsabilité civile.

3. Plateformes de Gestion des Identités et des Accès (IAM)

Les solutions d’IAM (Identity and Access Management) comme Okta ou CyberArk sont cruciales dans un environnement où de multiples intervenants (architectes, sous-traitants, fournisseurs) doivent accéder aux données du projet.

- The 2026 Edge : La tendance est à l’accès « Zero Trust » et « Just-in-Time ». Un sous-traitant n’obtient un accès au modèle BIM que pour la partie qui le concerne (ex: le lot CVC) et pour une durée limitée. L’authentification multi-facteurs (MFA) adaptative devient la norme, exigeant une vérification supplémentaire si un ingénieur se connecte depuis un lieu ou un appareil inhabituel.

- Productivity & ROI : Ces plateformes fluidifient la collaboration en automatisant la gestion des droits, un processus chronophage et source d’erreurs. Le ROI provient de la réduction drastique du risque de fuite de données (propriété intellectuelle des plans) et d’actions malveillantes internes ou via des comptes de tiers compromis.

sécurité des chantiers connectés : La « 4Génie Civil » Master Comparison Table

Ce tableau compare différentes approches de sécurité pour un chantier connecté, en évaluant leur performance et leur impact.

| Paramètres Techniques | Unité | Performance Standard (Firewall simple) | Performance 2026 (Défense en profondeur) | Impact ROI | Empreinte Carbone (Analyse ACV) |

|---|---|---|---|---|---|

| Détection d’altération de fichier BIM | Binaire (Oui/Non) | Non | Oui (via analyse comportementale) | Très Élevé (Évite reprise d’ouvrage) | Négative (Évite gaspillage matériaux) |

| Visibilité des actifs OT (Engins) | % | < 10% | > 95% (via découverte passive) | Élevé (Réduit risque d’accident) | Neutre |

| Temps de détection d’une intrusion | Heures / Jours | 24 – 72 h | < 15 min | Très Élevé (Limite la propagation) | Faible (Optimise consommation électrique serveurs) |

| Granularité du contrôle d’accès (CDE) | Par Projet | Par Objet / Attribut BIM | Élevé (Protège la propriété intellectuelle) | Neutre | |

| Prévention des attaques Ransomware | Faible (Basée sur signatures) | Élevée (Basée sur comportement + backups immuables) | Critique (Assure la continuité du projet) | Négative (Évite recalculs énergivores) |

sécurité des chantiers connectés : Normes, Eurocodes & Protocoles de Sécurité

La cybersécurité dans le BTP ne s’opère pas dans un vide normatif. Elle doit s’articuler avec les standards de l’industrie de la construction et de la sécurité de l’information. L’ingénieur doit être le pont entre ces deux mondes.

Articulation des Normes : ISO 27001, IEC 62443 et Eurocodes

La conformité structurale, régie par les Eurocodes (ex: Eurocode 2 pour le béton, Eurocode 3 pour l’acier), repose sur un postulat implicite : l’intégrité des données d’entrée. Un calcul de structure, aussi sophistiqué soit-il, est inutile si les charges, les géométries ou les résistances matériaux sont fausses. La cybersécurité devient donc une condition sine qua non de l’application des Eurocodes.

- ISO/IEC 27001 : Cette norme définit les exigences pour un Système de Management de la Sécurité de l’Information (SMSI). Pour un bureau d’études ou une entreprise de construction, sa mise en œuvre garantit que les processus de gestion des données BIM, des plans et des notes de calcul sont sécurisés. Elle impose des contrôles sur la gestion des accès, la classification de l’information, et la mise en place d’un plan de réponse à incident. C’est le cadre de gouvernance de la sécurité des chantiers connectés.

- IEC 62443 : Cette série de normes est le pendant de l’ISO 27001 pour le monde de l’OT et des systèmes de contrôle industriel. Elle est directement applicable à la sécurisation des engins de chantier connectés et des systèmes de GTC/GTB (Gestion Technique Centralisée/du Bâtiment). Elle définit des niveaux de sécurité (Security Levels, SL) pour les composants et les systèmes, permettant de spécifier des exigences claires aux fournisseurs comme Manitou Group ou JCB.

- NF P 03-001 (CCAG Travaux) : Les aspects de responsabilité en cas d’incident, de retards et de protection des données fournies par le maître d’ouvrage doivent être contractuellement définis. Le CCAG Travaux doit être amendé pour inclure des clauses spécifiques à la cybersécurité, définissant les obligations de chaque partie et les pénalités applicables.

Stratégie de Mitigation des Risques pour l’Exécution

Une stratégie de mitigation efficace est multi-couches et s’intègre dans le phasage du projet, depuis la conception jusqu’à la Réception des travaux : guide juridique et technique complet.

1. En Phase Conception :

- Exigence Contractuelle : Imposer la certification ISO 27001 (ou une conformité démontrée) à tous les partenaires du groupement (architectes, bureaux d’études).

- Charte BIM Sécurisée : Définir des règles strictes de nommage, de gestion des versions et de validation des modèles. Utiliser des signatures numériques pour chaque jalon de validation.

- Analyse de Risques Cyber : Mener une analyse de risques spécifique au projet, identifiant les actifs critiques (ex: modèle de ferraillage, plans de levage) et les scénarios de menace.

2. En Phase Exécution :

- Segmentation Réseau : Isoler drastiquement les réseaux : IT (bureaux), OT (engins, GTC) et Wi-Fi Invités. Le réseau OT ne doit JAMAIS être directement connecté à Internet.

- Hardening des Systèmes : Appliquer des configurations de sécurité robustes sur tous les systèmes, y compris les PC de chantier et les tablettes. Désactiver les ports et services inutiles.

- Contrôles Matériaux : Ne jamais faire une confiance aveugle aux données numériques. Maintenir un programme rigoureux de contrôle qualité physique : essais sur éprouvettes béton à 7 et 28 jours, certificats matière pour les aciers, etc. Documenter via une Fiche de Contrôle Bétonnage : Modèle Prêt à Télécharger (2026).

3. En Phase Post-Construction :

- Transfert Sécurisé du DOE Numérique : Le Dossier des Ouvrages Exécutés (DOE) numérique, incluant le jumeau numérique final, doit être « nettoyé » de tout accès temporaire et transféré au client via un canal sécurisé.

- Audit Final : Réaliser un Audit cybersécurité BIM : Modèle Excel et Procédures final avant la livraison pour s’assurer qu’aucune porte dérobée n’a été laissée.

sécurité des chantiers connectés : Checklist Opérationnelle du Directeur de Travaux

Voici une liste de points de contrôle critiques à intégrer dans les routines de gestion de chantier.

- Hebdomadaire :

- Vérifier les journaux d’accès au CDE : y a-t-il des connexions suspectes (heures, lieux) ?

- S’assurer que les sauvegardes du serveur de chantier et du modèle BIM ont bien été effectuées et sont stockées hors site.

- Contrôler physiquement l’armoire réseau du chantier : pas de dispositifs inconnus branchés, accès sécurisé.

- Animer un point sécurité de 15 minutes incluant un rappel sur les risques de phishing et d’ingénierie sociale.

- Mensuel :

- Revoir la liste des accès (CDE, logiciels) : désactiver les comptes des intervenants dont la mission est terminée.

- Vérifier que les mises à jour de sécurité ont été appliquées sur tous les postes de travail et serveurs du chantier.

- Simuler un mini-scénario d’incident (ex: « Le plan de coffrage est indisponible, quelle est la procédure ? ») pour tester les réflexes de l’équipe.

- Inspecter les journaux des systèmes de sécurité OT (si en place) pour toute alerte sur les engins connectés.

- Au Démarrage d’un Nouveau Sous-Traitant :

- Organiser une session de sensibilisation obligatoire à la politique de cybersécurité du chantier.

- Créer des comptes d’accès avec le principe de moindre privilège (accès uniquement aux données nécessaires).

- Vérifier la conformité de leurs équipements (PC, tablettes) avant de les autoriser sur le réseau du chantier.

- Fournir une Checklist cybersécurité chantier connecté : Guide 2026 spécifique à leur lot.

- Avant une Opération Critique (Levage lourd, Coulage majeur) :

- Valider une dernière fois l’intégrité et la version des plans d’exécution et des notes de calcul associées.

- S’assurer que les communications entre l’opérateur de grue et le chef de manœuvre sont sur un canal radio sécurisé et dédié.

- Confirmer que les paramètres de l’engin (abaques de charge, limites de sécurité) n’ont pas été modifiés de manière anormale.

- Isoler temporairement l’engin du réseau si l’opération est jugée ultra-sensible, pour garantir l’impossibilité d’une prise de contrôle à distance.

Ce guide fournit un cadre robuste, mais la vigilance et la compétence des équipes sur le terrain restent le facteur clé pour la sécurité des chantiers connectés.

❓ FAQ : sécurité des chantiers connectés

Comment sécuriser les données de photogrammétrie par drone contre la manipulation avant leur utilisation pour le calcul des cubatures ?

Utilisez des signatures numériques et un horodatage qualifié (timestamping) dès l’acquisition des données brutes.

- Stockez-les sur un support WORM (Write Once, Read Many) et transférez-les via un canal chiffré.

- Le métré de terrassement doit être effectué à partir de cette source de données validée et non d’une copie non authentifiée.

.

Quel est le protocole si un ransomware chiffre le modèle BIM 24h avant un coulage de plancher critique ?

Activez immédiatement le plan de réponse.

- Isolez le serveur.

- Restaurez le dernier modèle sain validé depuis la sauvegarde immuable (offline).

- L’ingénieur structure doit effectuer une vérification express des plans de ferraillage et de réservation issus du modèle restauré par rapport aux versions papier validées.

- Le coulage est reporté jusqu’à validation formelle.

.

Un capteur de cure béton connecté et compromis peut-il induire une fausse validation de résistance ?

- Si un capteur transmet des données de température et d’humidité falsifiées, l’algorithme de maturité du béton peut estimer une résistance atteinte (ex: 25 MPa) prématurément.

- Le protocole de mitigation impose une corrélation systématique avec des essais d’écrasement sur éprouvettes témoins conservées dans les mêmes conditions que la structure pour valider physiquement la résistance.

.

Comment gérer les droits d’accès des sous-traitants sur un CDE pour prévenir la fuite de données ?

Appliquez le principe de moindre privilège via une gestion des droits basée sur les rôles (RBAC).

- Un sous-traitant CVC ne doit voir que les maquettes CVC et architecture, pas la structure.

- Utilisez des permissions limitées dans le temps (accès « just-in-time ») pour les missions ponctuelles et imposez une authentification multi-facteurs (MFA) pour tous les accès externes.

.

Quelle est l’implication physique d’une attaque par GPS spoofing sur un engin de terrassement autonome ?

Une attaque de spoofing peut faire croire à un bulldozer ou une niveleuse autonome qu’il se trouve à un autre emplacement.

- Cela peut entraîner un terrassement incorrect (mauvaise altitude, mauvais emplacement), compromettant les couches de forme d’une chaussée ou les fondations d’un bâtiment, et nécessitant des travaux de reprise coûteux et complexes.

.

📥 Ressources : 👉 Télécharger le Guide – Ingénieur Cybersécurité BTP & BIM (2026)

👉 Télécharger le Guide – Ingénieur Cybersécurité BTP & BIM (2026) ⬇

Abderrahim El Kouriani supervise personnellement la ligne éditoriale, veillant à ce que le contenu reflète les dernières innovations technologiques (modélisation des données du bâtiment, RE2020) et les réalités des marchés marocain et international. Sa connaissance approfondie des enjeux du secteur lui permet d’anticiper les besoins des étudiants, des ingénieurs et des professionnels.