Audit cybersécurité BIM : Modèle Excel et Procédures (Update 2026)

cybersécurité BIM : Introduction & 2026 Strategic Landscape

La cybersécurité BIM est désormais un pilier non négociable de l’ingénierie de construction moderne. À l’horizon 2026, la convergence de la maquette numérique avec les jumeaux numériques (Digital Twins) et les impératifs de décarbonation (RE2020 et ses évolutions) a transformé le modèle BIM en un actif critique, dont l’intégrité conditionne la sécurité, la performance et la conformité réglementaire des ouvrages.

L’industrie fait face à une professionnalisation des cyberattaques ciblant spécifiquement le secteur du BTP. Les motivations vont du sabotage (altération des données structurelles) à l’espionnage industriel et à la demande de rançon (blocage de l’accès au Common Data Environment – CDE). Une attaque réussie peut paralyser un Suivi Chantier : Méthodologie Complète pour l’Ingénieur (OPC) (Guide 2026), compromettre la sécurité des équipes et entraîner des défaillances structurelles catastrophiques.

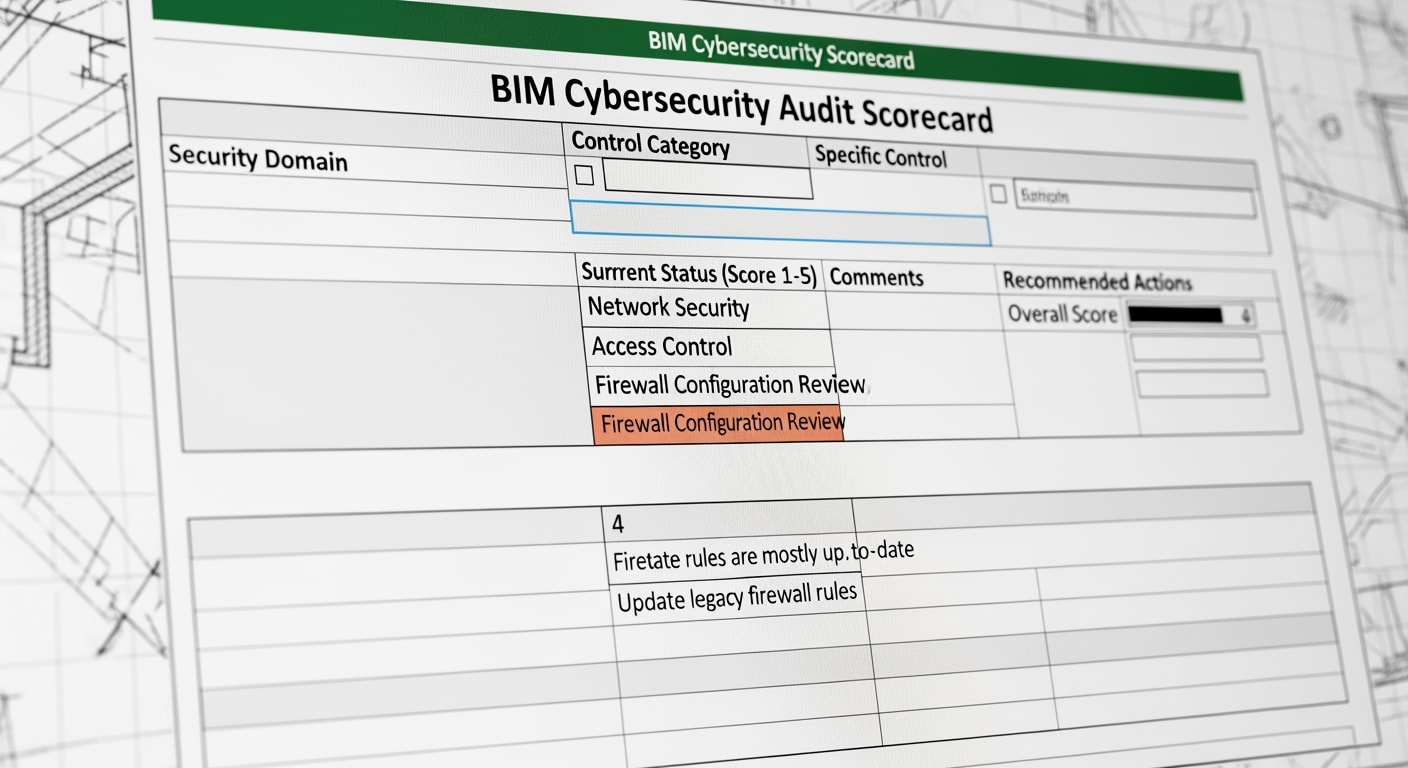

Dans ce contexte, un audit de cybersécurité BIM n’est plus une option mais une procédure standardisée, au même titre qu’un contrôle géotechnique. Il vise à valider la robustesse des infrastructures IT, la sécurité des flux de données et la résilience des processus collaboratifs. Ce guide fournit une méthodologie d’audit, des modèles et les procédures techniques pour les ingénieurs et managers de 2026.

L’enjeu est double : protéger la valeur intellectuelle contenue dans la maquette et garantir que les données utilisées pour la construction sont exactes et fiables. La moindre altération non détectée d’un paramètre, comme une nuance d’acier ou un Dosage béton 350 kg avec mélange sable et gravier : Recette Exacte avec Mélange Sable/Gravier (Guide 2026), peut avoir des conséquences physiques désastreuses. L’audit devient ainsi le garant de la chaîne de confiance numérique.

cybersécurité BIM : Deep Technical Dive & Engineering Principles

L’audit de cybersécurité BIM transcende la simple vérification informatique. Il s’ancre dans les principes fondamentaux du génie civil, où l’intégrité des données numériques a un impact direct et mesurable sur la performance physique de la structure. Une approche d’ingénieur est donc indispensable pour quantifier les risques.

L’Intégrité des Données et son Impact sur la Résistance Des Matériaux (RDM)

La maquette BIM est une base de données paramétrique où chaque objet possède des attributs physiques et mécaniques. Une cyberattaque peut viser à altérer silencieusement ces paramètres. Prenons l’exemple d’une poutre en acier modélisée dans Télécharger Tekla Structures 2026 : Guide d’Installation et Nouveautés.

Un attaquant pourrait modifier la nuance d’acier de S355 (limite d’élasticité `fy = 355 MPa`) à S235 (`fy = 235 MPa`). Le Logiciel de Calcul de Structure : Le Guide Complet des Meilleurs Outils (2026) continuera d’effectuer ses calculs sur la base des données du modèle. Si la contrainte de service calculée est de 300 MPa, le logiciel validera la structure avec la nuance S355. Cependant, la poutre réellement commandée et posée (basée sur des plans exportés du modèle corrompu) sera en S235.

La conséquence est une défaillance structurelle inévitable. La contrainte réelle (300 MPa) dépasse la limite d’élasticité (235 MPa), menant à une plastification non prévue et potentiellement à la ruine de l’élément sous les charges de service, bien avant d’atteindre l’État Limite Ultime (ELU). La formule de contrainte de flexion `σ = M / (I/v)` montre que pour un moment fléchissant `M` donné, la contrainte `σ` est une constante. Si `σ` > `fy`, la sécurité n’est plus assurée.

Workflow d’Audit de la cybersécurité BIM pour les Bureaux d’Études

Pour un Bureau d’Études Structures, l’audit doit être intégré au processus de conception et de validation. Il ne s’agit pas d’un contrôle final, mais d’un processus continu.

1. Cartographie des Actifs et des Flux : Identifier tous les composants critiques : modèles BIM (natifs, IFC), CDE, serveurs de calcul, postes de travail des ingénieurs. Modéliser les flux de données entre les acteurs (architecte, BET, économiste, entreprise).

2. Analyse des Menaces (Threat Modeling) : Utiliser des méthodologies comme STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege) pour chaque flux de données. Par exemple, le risque de *Tampering* (altération) sur le fichier IFC transmis à l’entreprise est critique.

3. Audit de Configuration des CDE : Vérifier la configuration des droits d’accès (RBAC – Role-Based Access Control). Un stagiaire ne doit pas pouvoir modifier les paramètres structurels validés. Les journaux d’accès doivent être activés, centralisés et revus périodiquement. Le Procès-verbal Type de Compte Rendu de Réunion : Modèle Word Gratuit (Guide 2026) doit acter qui a validé quelle version du modèle.

4. Validation par Checksums et Signatures Numériques : Implémenter des procédures de hachage (SHA-256) pour chaque version majeure du modèle. Le hash est communiqué via un canal sécurisé distinct. Avant chaque utilisation critique (ex: sortie de plans d’exécution), le hash du fichier est recalculé et comparé à l’original pour garantir son intégrité.

5. Audit du Code et des Scripts : Les scripts d’automatisation (ex: Dynamo pour Revit script : Le Guide Stratégique (2026)) sont des vecteurs d’attaque potentiels. Un audit de code doit vérifier l’absence de portes dérobées ou de fonctions malveillantes qui pourraient altérer les données du modèle lors de l’exécution du script.

Procédures Opérationnelles de cybersécurité BIM pour l’Ingénieur Travaux

Sur le terrain, l’ingénieur travaux est le dernier rempart. Sa vigilance est cruciale pour déjouer les conséquences d’une attaque en amont.

1. Source de Vérité Unique : Ne jamais travailler à partir de fichiers reçus par email ou via des supports non sécurisés. La seule source de vérité est le CDE du projet. Toute information doit être extraite directement de la plateforme.

2. Vérification sur Site : Utiliser des tablettes et terminaux de chantier sécurisés et gérés par le service IT de l’entreprise. Avant de commencer une tâche (ex: Fiche de Contrôle Coffrage : Un Modèle Prêt à Télécharger (2026)), vérifier que la version du plan affiché est la dernière validée sur le CDE (indice de révision, date).

3. Gestion des Accès Fournisseurs : Les accès temporaires au CDE pour les sous-traitants et fournisseurs doivent être limités en temps et en périmètre (lecture seule sur les lots non concernés). Les accès doivent être révoqués dès la fin de leur mission.

4. Remontée d’Incidents : Toute anomalie, même mineure (incohérence entre un plan et le modèle, difficulté d’accès, lenteur suspecte du CDE), doit être immédiatement signalée selon la procédure définie dans le plan de réponse à incident. Le Rapport Journalier de Chantier : Pourquoi et Comment le Rédiger ? (Guide 2026) doit tracer ces signalements.

cybersécurité BIM : Innovation & Benchmarking de Key Solutions

Le marché de la cybersécurité BIM est en pleine expansion, avec des solutions qui évoluent de la sécurité périmétrique générique vers des outils spécialisés dans la protection des environnements de données complexes du BTP. En 2026, trois approches technologiques se distinguent.

1. Palo Alto Networks : Sécurité Intégrée pour le Cloud du BTP

Palo Alto Networks propose une approche de plateforme intégrée avec sa solution Prisma Cloud. Elle est particulièrement pertinente pour les entreprises ayant migré leur CDE et leurs outils collaboratifs sur des infrastructures cloud (AWS, Azure, GCP).

- The 2026 Edge : La feuille de route 2026 met l’accent sur l’analyse comportementale (UEBA) basée sur l’IA. Le système apprend les schémas d’accès normaux aux maquettes BIM et peut détecter en temps réel des anomalies, comme un ingénieur structure qui télécharge les plans CVC à 3h du matin, et bloquer automatiquement l’accès.

- Productivity & ROI : L’impact principal est la réduction du risque de fuite de données et d’altération. Le ROI se mesure par la prévention des arrêts de chantier, la protection de la propriété intellectuelle et la conformité aux exigences contractuelles de sécurité, de plus en plus présentes dans les marchés publics et privés.

2. Fortinet : Convergence Sécurité et Réseau sur le Chantier Connecté

Fortinet se distingue par sa capacité à sécuriser l’ensemble de l’écosystème, du data center jusqu’au chantier connecté. La Fortinet Security Fabric unifie la gestion de la sécurité des réseaux filaires, Wi-Fi, et des terminaux mobiles (tablettes, IoT).

- The 2026 Edge : L’innovation clé est le déploiement de pare-feux robustes et compacts (Ruggedized) directement sur le chantier, créant des bulles de sécurité pour les opérations critiques. L’intégration du ZTNA (Zero Trust Network Access) garantit que chaque appareil et utilisateur est authentifié avant d’accéder à une ressource du CDE, qu’il soit au bureau ou sur site.

- Productivity & ROI : La solution garantit une connectivité sécurisée et fiable sur le chantier, essentielle pour l’utilisation en temps réel des modèles BIM. Le ROI provient de la continuité des opérations numériques sur site et de la prévention des attaques qui pourraient transiter par des réseaux de chantier mal sécurisés.

3. Check Point : Prévention des Menaces de Niveau Zéro sur les Données BIM

Check Point se concentre sur la prévention des menaces avancées et inconnues (zero-day) avec sa technologie SandBlast. Chaque fichier (IFC, RVT, DWG) uploadé sur le CDE peut être analysé dans un environnement sandbox pour détecter des comportements malveillants avant qu’il ne soit accessible aux utilisateurs.

- The 2026 Edge : La roadmap 2026 intègre des moteurs d’analyse sémantique capables de comprendre la structure d’un fichier BIM. L’IA peut ainsi détecter des modifications illogiques (ex: un poteau porteur supprimé sans raison structurale), qui ne sont pas des malwares traditionnels mais des altérations de données tout aussi dangereuses.

- Productivity & ROI : Le principal avantage est la confiance absolue dans les fichiers partagés. Cela réduit drastiquement le risque de travailler sur une maquette corrompue. Le ROI est direct : il évite les coûts astronomiques liés à la détection tardive d’une erreur de conception malveillante, qui pourrait nécessiter des démolitions et reconstructions.

cybersécurité BIM : The « 4Génie Civil » Master Comparison Table

Le tableau suivant compare différentes approches et outils pour réaliser un audit de cybersécurité BIM, permettant aux DSI et directeurs techniques de choisir la stratégie la plus adaptée à leur niveau de maturité et de risque.

| Paramètres Techniques | Unité | Performance Standard (Excel) | Performance 2026 (Solution Intégrée) | Impact ROI | Carbon Footprint |

|---|---|---|---|---|---|

| Détection des Menaces | % | 30-40% (Basée sur signatures connues) | 99%+ (Comportemental, IA, Sandbox) | Très Élevé | Moyen |

| Temps de Réponse à Incident | Heures | 24-72h (Manuel) | < 1h (Automatisé - SOAR) | Élevé | Élevé |

| Conformité ISO 19650-5 | Niveau | Partielle (Déclaratif) | Complète (Prouvable par logs) | Élevé | Faible |

| Vérification Intégrité Données | Méthode | Manuelle (Checksums sporadiques) | Continue (Hachage en temps réel) | Très Élevé | Moyen |

| Charge de Travail (Audit) | Jours/Homme | 5-10 par projet | 0.5-1 (Supervision) | Moyen | Faible |

cybersécurité BIM : Norms, Eurocodes & Safety Protocols

La démarche de cybersécurité BIM est encadrée par un corpus normatif précis et doit être intégrée dans les protocoles de sécurité globaux du projet. L’objectif est de créer un environnement de confiance numérique validé.

La Norme ISO 19650-5 : L’Épine Dorsale de la Sécurité BIM

La norme internationale ISO 19650, qui régit le management de l’information BIM, consacre sa partie 5 à l’approche de la sécurité. Elle n’est pas prescriptive mais propose un cadre de gestion du risque. Ses principes clés sont :

1. Identifier les Besoins de Sécurité : Dès le début du projet, le client doit définir le niveau de sensibilité des données et les risques potentiels (espionnage, terrorisme, sabotage).

2. Évaluer les Risques : Une analyse de risque doit être menée pour identifier les menaces, les vulnérabilités et leur impact potentiel sur le projet.

3. Mettre en Place un Plan de Gestion de la Sécurité : Ce plan détaille les mesures de protection à appliquer (contrôles d’accès, chiffrement, audits, etc.) et les responsabilités de chaque acteur.

4. Générer et Gérer l’Information de Manière Sécurisée : Appliquer les mesures définies tout au long du cycle de vie du projet, depuis la conception jusqu’à l’exploitation.

Un audit de cybersécurité BIM consiste donc, en grande partie, à vérifier la correcte application de ce cadre normatif par toutes les parties prenantes du projet.

Articulation avec les Eurocodes et la Sécurité Physique

La sécurité des données n’est pas une fin en soi ; elle est au service de la sécurité de l’ouvrage. Une compromission des données BIM invalide la conformité aux Eurocodes.

- Eurocode 2 (Béton) & Eurocode 3 (Acier) : Comme démontré précédemment, une altération des propriétés des matériaux (résistance caractéristique `fck` du béton, limite d’élasticité `fy` de l’acier) ou des géométries (section d’une poutre, espacement des armatures) dans le modèle Revit Architecture BIM rend les notes de calcul de structure caduques. L’audit doit inclure des sondages croisés entre les données du modèle et les hypothèses des notes de calcul.

- Eurocode 8 (Séisme) : Les paramètres sismiques (classe de ductilité, coefficient de comportement `q`) sont des données critiques. Leur modification peut conduire à un sous-dimensionnement catastrophique de la structure vis-à-vis des actions sismiques.

Stratégie de Mitigation des Risques

Une stratégie de mitigation efficace repose sur une défense en profondeur :

1. Prévention : Durcissement des systèmes (serveurs, postes de travail), formation et sensibilisation des utilisateurs, contrôles d’accès stricts (principe du moindre privilège).

2. Détection : Surveillance continue du CDE et des réseaux, analyse des journaux d’événements, sondes de détection d’intrusion (IDS/IPS).

3. Réponse : Avoir un sécurité des chantiers connectés : Plan de réponse cyber testé et éprouvé. Qui contacter ? Comment isoler les systèmes ? Comment communiquer ?

4. Récupération : Disposer de sauvegardes régulières, immuables (WORM – Write Once, Read Many) et testées. La capacité à restaurer rapidement une version saine et vérifiée du modèle BIM est le filet de sécurité ultime.

cybersécurité BIM : Site Manager’s Operational Checklist

Voici une liste de points de contrôle critiques pour le management de la cybersécurité BIM sur le terrain, à intégrer dans le Planning Chantier Excel : Guide Complet et Modèle Gratuit (2026).

- Vérifier quotidiennement que les terminaux de chantier (tablettes, PC) sont à jour (OS et antivirus).

- Avant toute opération de construction basée sur un plan numérique, contrôler l’indice de révision et la date du document sur le CDE.

- Interdire formellement l’utilisation de clés USB personnelles ou non validées pour transférer des données de chantier.

- S’assurer que le réseau Wi-Fi du chantier est sécurisé (chiffrement WPA3, mot de passe complexe, segmentation du réseau pour les invités).

- Auditer périodiquement (chaque mois) la liste des utilisateurs ayant accès au CDE et révoquer les comptes inactifs ou non nécessaires.

- Intégrer un point sur la sécurité des données dans les réunions de chantier hebdomadaires.

- Ne jamais partager les identifiants d’accès au CDE, même temporairement.

- En cas de perte ou de vol d’un appareil de chantier, le signaler immédiatement au service IT pour révocation des accès à distance.

- Former les chefs d’équipe et compagnons aux risques de phishing et d’ingénierie sociale.

- Conserver une copie de sauvegarde hors ligne (sur disque dur chiffré) des plans d’exécution critiques de la semaine en cours.

- Vérifier que les données issues des objets connectés (capteurs, drones) sont transmises via des canaux chiffrés.

- Documenter chaque incident de sécurité, même mineur, dans le Procès-Verbal de Démarrage : Modèle Prêt à Télécharger ou un registre dédié.

Cette discipline opérationnelle est fondamentale pour garantir que la rigueur de la conception numérique ne soit pas anéantie par des failles de sécurité sur le terrain. La maîtrise de la cybersécurité BIM est une compétence clé de l’ingénieur moderne. La maîtrise de la cybersécurité BIM.

❓ FAQ : cybersécurité BIM

Comment sécuriser les données BIM sur un chantier avec une connectivité faible ou intermittente ?

La stratégie repose sur des conteneurs de données chiffrés (type VeraCrypt) synchronisés sur les terminaux mobiles. Les mises à jour sont téléchargées depuis le CDE dès qu’une connexion sécurisée est disponible. Le travail s’effectue sur la copie locale chiffrée, empêchant tout accès non autorisé même si l’appareil est compromis hors ligne. La cybersécurité BIM s’adapte aux contraintes du terrain.

Quelle est la responsabilité juridique de l’ingénieur si une défaillance structurelle est liée à un modèle BIM piraté ?

La responsabilité est partagée. L’ingénieur peut être mis en cause pour manquement à son devoir de diligence s’il n’a pas appliqué les bonnes pratiques de vérification des données. La responsabilité de l’entreprise et du fournisseur de la solution de CDE peut aussi être engagée. Une traçabilité rigoureuse des actions via un audit est essentielle pour la défense.

La blockchain peut-elle réellement renforcer la cybersécurité BIM ?

Oui, en créant un registre immuable de chaque modification apportée au modèle. Chaque changement (un « bloc ») est cryptographiquement lié au précédent, rendant toute altération non détectée quasi impossible. Cela fournit un audit trail infalsifiable, mais augmente la complexité de gestion, le réservant aux projets les plus critiques de la cybersécurité BIM.

Comment l’informatique quantique menace-t-elle la sécurité actuelle des modèles BIM ?

Les ordinateurs quantiques pourraient casser les algorithmes de chiffrement asymétrique (RSA, ECC) sécurisant les signatures numériques. Pour anticiper cette menace, les futurs standards de cybersécurité BIM devront intégrer des algorithmes de cryptographie post-quantique (PQC), résistants aux attaques quantiques, assurant la pérennité de la sécurité des données.

Quelle est la première action à mener en cas d’attaque par ransomware sur le CDE du projet ?

Isoler immédiatement le CDE du réseau pour stopper la propagation. Activer le plan de réponse à incident et notifier les parties prenantes. Ne jamais payer la rançon. L’étape suivante est de restaurer les données à partir de la dernière sauvegarde saine, immuable et vérifiée. L’analyse forensique déterminera ensuite le vecteur d’attaque pour le colmater.

📥 Ressources : 👉 Télécharger le Guide – Ingénieur Cybersécurité BTP & BIM (2026)

👉 Télécharger le Guide – Ingénieur Cybersécurité BTP & BIM (2026) ⬇

Abderrahim El Kouriani supervise personnellement la ligne éditoriale, veillant à ce que le contenu reflète les dernières innovations technologiques (modélisation des données du bâtiment, RE2020) et les réalités des marchés marocain et international. Sa connaissance approfondie des enjeux du secteur lui permet d’anticiper les besoins des étudiants, des ingénieurs et des professionnels.